12 septiembre, 2018

5 smartphones con las mejores cámaras hasta la fecha

11 septiembre, 2018

Estudios demuestran que tener el teléfono a mano te hace más tonto

10 septiembre, 2018

App extenderá la vida útil de la batería de los smartphones

10 septiembre, 2018

Adiós ConnectSafe: Norton ConnectSafe llega a su fin

7 septiembre, 2018

¿Qué es un cibercriminal?

6 septiembre, 2018

Altos ejecutivos de la tecnología testificarán ante el Senado

5 septiembre, 2018

Ahora puedes ejecutar Windows 95 en Windows, macOS y Linux

3 septiembre, 2018

Cómo borrar correo electrónico en Gmail luego de enviarlo

30 agosto, 2018

Google confirma que hace seguimiento de tu ubicación sin permiso

30 agosto, 2018

Cómo prevenir el phishing empresarial

29 agosto, 2018

Las organizaciones aún tienen problemas con la administración básica de firewall

28 agosto, 2018

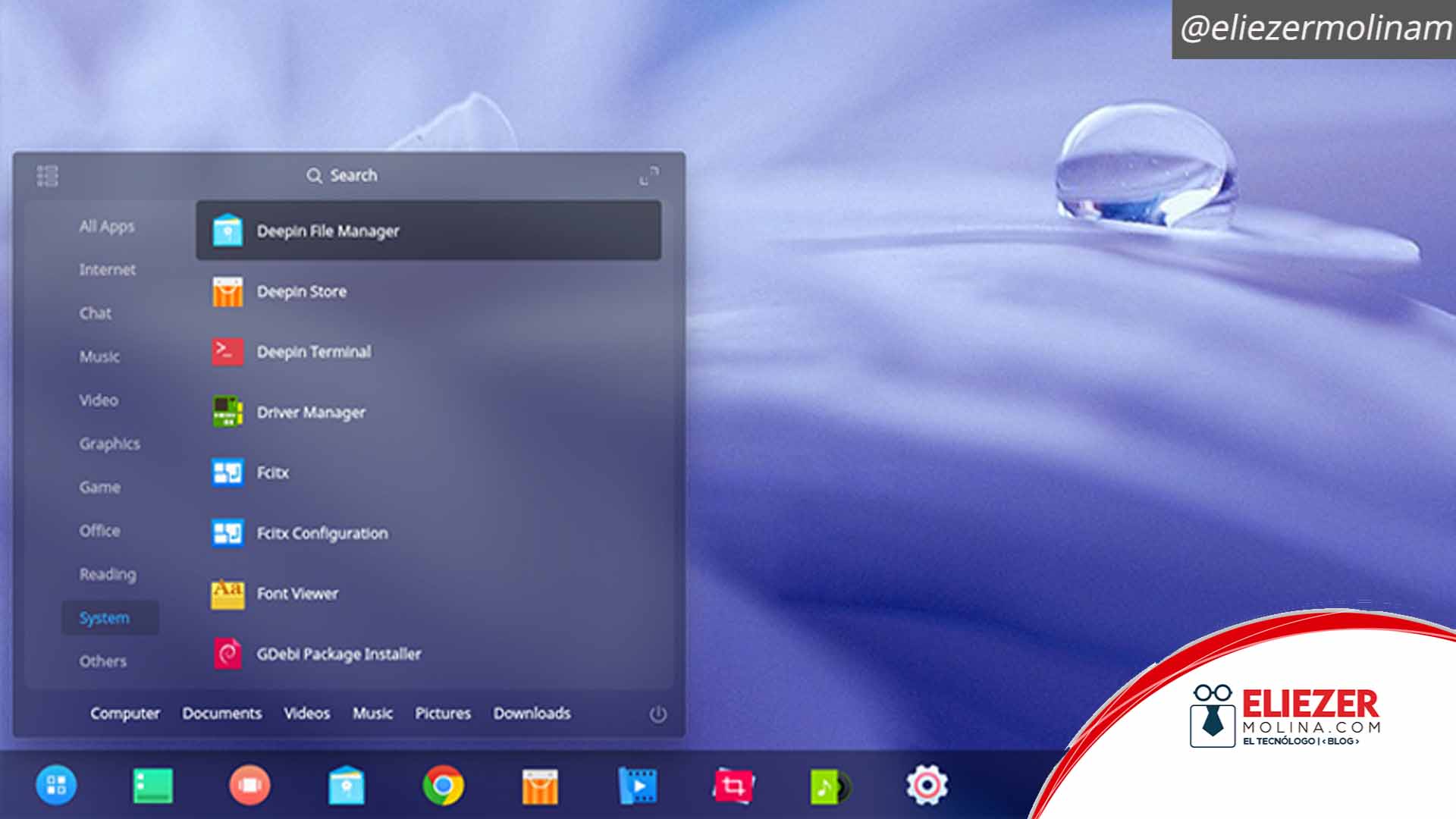

Deepin Linux 15.7 ya está disponible

24 agosto, 2018

Organizaciones luchan con los principios básicos del ciberhigiene

22 agosto, 2018

Ya no podrás publicar en Twitter desde Facebook

20 agosto, 2018

Salvavidas Alemanes: Padres deben dejar de mirar sus smartphones

16 agosto, 2018

Nuevo tipo de ciberataque capta datos bancarios a través de enrutadores

15 agosto, 2018