10 septiembre, 2018

Adiós ConnectSafe: Norton ConnectSafe llega a su fin

6 septiembre, 2018

Ley de Partidos: Impone Ley Mordaza en República Dominicana?

6 septiembre, 2018

Publican ‘ránking’ de los 15 móviles más radioactivos del 2018

18 junio, 2018

¿Los teléfonos inteligentes alguna vez reemplazarán las computadoras?

29 mayo, 2018

Empresas estadounidenses deberán otorgar derechos de GDPR a todos

12 mayo, 2018

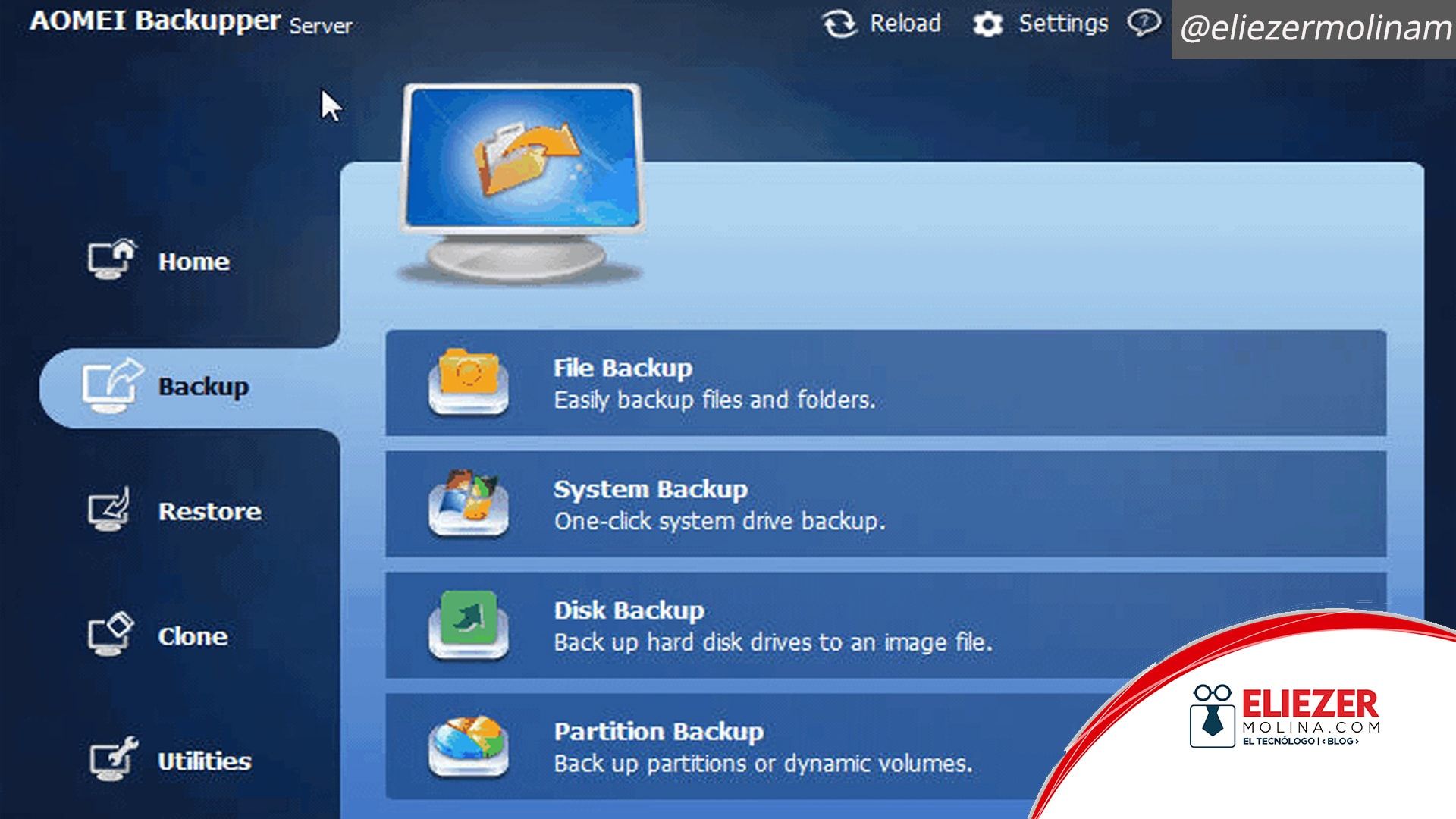

AOMEI Backupper Server: Respaldo para Servidores

8 mayo, 2018

Las descargas por phishing y drive-by conducen a métodos de infección

13 abril, 2018

Facebook notificó el uso abusivo de datos por Cambridge Analytica

3 abril, 2018

Las Redes Sociales y su Impacto en el Matrimonio

15 febrero, 2018

Concurso: Teclado gamer FanTech K7M

17 enero, 2018

Youtube se nos complica… Necesitamos 1000 Suscriptores

15 diciembre, 2017

Diferencias entre Memorias RAM Buffered y Unbuffered

12 diciembre, 2017

Popular app de teclado “ai.type” filtra datos de 31 millones de usuarios

11 diciembre, 2017

Sitios web siguen minando criptomonedas incluso después de que los cierras

6 diciembre, 2017

¿Que regalar a un tecnólogo para Navidad?

7 noviembre, 2017

Concurso: Ganate este Mouse Logitech G602

2 noviembre, 2017