Casi finalizando mi día laborar del viernes 12 de mayo, un colaborador recibe un artículo vía WhatsApp, me mostro una noticia sobre un ataque masivo que se estaba ejecutando, lo acompañaba un texto algo exagerado, ya que invitaba al usuario a no conectarse a internet, me sorprendí un poco, dado que no se abundaba en las características del virus.

Sin pensarlo dos veces, me senté frente a mi estación y comencé la investigación, a preguntar a los colegas con gran experiencia en la materia de seguridad informática, los titulares abundaban, pero ninguno explicaba la forma de propagación del virus.

This is the screen NHS staff have seen in #nhscyberattack (via @ShaunLintern) pic.twitter.com/1sI6uBjGMJ

— Dr Ben White (@drbenwhite) 12 de mayo de 2017

Imagine que esta variante de los temidos ramsonware, que se hace llamar WCrypt, se propagaría de las maneras habituales, a través de correos falsos, pegado a imágenes y contenido multimedia (cuidado con las descargas ilegales), sé que a través del correo corporativo sería difícil, dado que los filtros están al máximo, pero me preocupaba bastante los correos personales de los colaboradores, eso era un gran riesgo, mayor de lo acostumbrado.

Una vez tuvimos la experiencia de una infección por este tipo de virus y no fue fácil salir bien librado de esa situación, tuvimos que recurrir a una empresa extranjera, inicial desde un live cd y dejar que ellos hicieran la magia, pero eso es harina de otro costar.

¿Que hice para minimizar el riesgo de Wcrypt?

En realidad, sabía que mi país no estaba entre la lista, estaba muy al pendiente de esta emisión:

https://www.facebook.com/ActualidadRT/videos/10155604026543273/

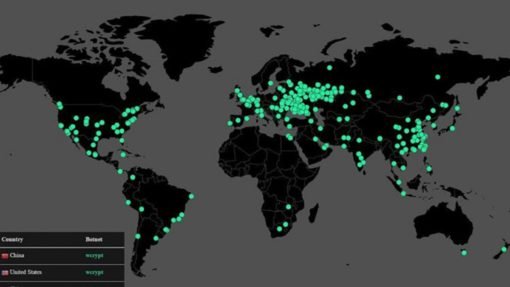

La cual, me permitió ir viendo en tiempo real, donde se ejecutaba el ataque en todo tiempo, eso despejo la duda de si Latinoamérica estaba o no, la verdad estuve un poco presionado por tener información útil que pudiera ayudarme a tomar una decisión, muchos no lo toman en serio, pero nunca se sabe quién abrirá su correo desde la red interna y pueda descargar un inocente PDF.

El punto es que, al final del día, junto a mi superior inmediato, resolvimos en dejar la red aislada del exterior, apagamos los router y puntos de comunicaciones con otra localidad, realice una copia de todos los servidores y la puse en un lugar offline, aun si estuviéramos infectados, sabía que, al momento de la copia, todo funcionaba con normalidad y eso me daría algo de tiempo.

Fue traumático para los usuarios de la red, dado que somos altamente dependientes de la tecnología para llevar a cabo las operaciones y procesos regulares de la institución, pero creo que mejor prevenir que lamentar, y eso fue lo que hice.

¡Me entere de algo bueno!

Un poco más tarde, en mis grupos de Telegram, uno de los master me comento, que no era necesario apagar los equipos, eso solo era para los ya afectados, que en realidad se propagaba por las vías regulares y aprovechaba una vulnerabilidad en los sistemas operativos Windows, en todos sus sabores.

También me enteres de que WCrypt realizaba un escaneo de puertos en busca del protocolo SMB que corre sobre el puerto 445 en los sistemas operativos de Microsoft vulnerables a MS17-10, este protocolo básicamente se encarga de gestionar los procesos para compartir información en la red.

Algunos recursos útiles para que te orientes:

Me leí hace algún tiempo, un interesante artículo sobre los ataques Watering hole, que cae como anillo a este caso. Te recomiendo que lo leas.

Al final del día, fue mayor el revuelo que el mismo daño ocasionado por este virus, si te es posible, date una vuela por el blog del que consideramos uno de los mejores en el ámbito de la seguridad informática y lee su artículo sobre el caso, además, él está en el centro de esto.