Para comenzar debemos comprender que son los protocolos TCP y UDP. Para algunos, esto es algo nuevo no sabiendo que hacen uso de ellos a diario, en la red no importa si sabes o no como funciona, lo que si es seguro es que lo estas usado. Un claro ejemplo son las redes P2P que muychos usan, pero no se imaginan su funcionamiento, en proxima entrega les habalre de eso y de cómo afecta su seguridad.

Para comenzar debemos comprender que son los protocolos TCP y UDP. Para algunos, esto es algo nuevo no sabiendo que hacen uso de ellos a diario, en la red no importa si sabes o no como funciona, lo que si es seguro es que lo estas usado. Un claro ejemplo son las redes P2P que muychos usan, pero no se imaginan su funcionamiento, en proxima entrega les habalre de eso y de cómo afecta su seguridad.

Protocolo TCP:

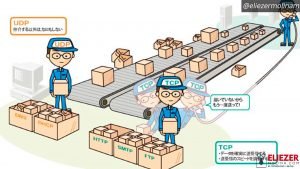

Sus siglas significan Transport Control Protocol. Su objetivo es transportar de forma segura el flujo de bits entre aplicaciones. Con ello podrás enviar información, en grandes cantidades, de manera muy segura. Gracias a esto, el programador queda libre de estar verificando la seguridad y fiabilidad en las conexiones (por ejemplo: el orden de llegada de los paquetes, la duplicación de los mismos, la pérdida y retransmisiones de los paquetes).

Sus siglas significan Transport Control Protocol. Su objetivo es transportar de forma segura el flujo de bits entre aplicaciones. Con ello podrás enviar información, en grandes cantidades, de manera muy segura. Gracias a esto, el programador queda libre de estar verificando la seguridad y fiabilidad en las conexiones (por ejemplo: el orden de llegada de los paquetes, la duplicación de los mismos, la pérdida y retransmisiones de los paquetes).

Cada paquete de bytes, dedica como mínimo 20 bytes para el envío seguro de la información. Debido a ello, es posible hacer transmisiones bastante seguras con un protocolo TCP/IP, el problema es que las transmisiones son muy lentas. Ya que realizan muchas comprobaciones, además, si aumentas el tamaño de bytes a más de 20 para el envío de la información, tu transmisión será muchísimo más segura, pero enviarás menos datos.

Este es un protocolo que está orientado a la conexión. Es decir, cuando se desear enviar información de un dispositivo a otro, el receptor recibirá un aviso sobre la información que recibirá y podrá confirmar que tiene una buena recepción.

Protocolo UDP:

Este protocolo es lo contrario del TCP, sus siglas significan User Datagram Protocol. Este protocola utiliza tan solo 8 bytes para el envío de la información, ofreciendo un transporte de datagramas poco fiable. La ventaja es que podrás enviar más datos, a diferencia del TCP, además la velocidad será mayor ya que realiza pocas comprobaciones.

Este protocolo es lo contrario del TCP, sus siglas significan User Datagram Protocol. Este protocola utiliza tan solo 8 bytes para el envío de la información, ofreciendo un transporte de datagramas poco fiable. La ventaja es que podrás enviar más datos, a diferencia del TCP, además la velocidad será mayor ya que realiza pocas comprobaciones.

Este tipo de protocolo se utiliza, muy a menudo, en la transferencia de videos y audio.

Este protocolo no está orientado a la conexión. Cuando el emisor envía un paquete al receptor, no realiza una conexión entre los dispositivos, por lo tanto el receptor puede recibir los datos sin tener que realizar una confirmación previa. Lo anterior se debe, a que los datos encapsulados que se envían, a través del protocolo UDP, no ofrecen ninguna información del emisor, salvo su IP.

Una vez comprendido las diferencias entre uno y otro,

¿Por qué es importante vigilar los puertos TCP y UDP?

Los puertos son utilizados para acceder de forma remota a otras computadoras o cualquier dispositivo (cámaras, DVR, entre otros). Ya que existen muchos programas, que necesitan de ellos, para poderse comunicar. Por este motivo es importante tener un puerto abierto, para que el programa pueda conectarse por este medio. Sin embargo, Cuando se tienes un puerto TCP u UDP abierto, se puede correr una serie de riesgos, si estos no son vigilados con frecuencia.

Los puertos son utilizados para acceder de forma remota a otras computadoras o cualquier dispositivo (cámaras, DVR, entre otros). Ya que existen muchos programas, que necesitan de ellos, para poderse comunicar. Por este motivo es importante tener un puerto abierto, para que el programa pueda conectarse por este medio. Sin embargo, Cuando se tienes un puerto TCP u UDP abierto, se puede correr una serie de riesgos, si estos no son vigilados con frecuencia.

Básicamente, tener un puerto, es como una puerta hacia tu computadora, podrás entrar y salir por allí. También un extraño lo puede hacer. Cuando dejas un puerto abierto sin la seguridad correcta, corres el riesgo de que otro usuario ingrese y espíe, robe o dañe tu computadora. Cualquier servicio que tengas expuesto en internet, podría ser una puerta en la que entraría cualquier extraño.

Los que abren los puertos suelen ser programas específicos, el puerto se cierra cuando el programa es cerrado. Por lo tanto no siempre tendrás todos los puertos abiertos. Si no tuvieras puertos abiertos, no podrías ni siquiera navegar por internet. Por tal motivo, es recomendable solo darle a acceso a servicios necesarios.

También debes cerrar los puertos que no estés utilizando. Windows ofrece una herramienta llamada NETSTAT, que te ayuda a conocer los puertos que tienes abiertos, los que están recibiendo y transmitiendo información al exterior.

Algunos puertos son muy seguros, pero otros son altamente peligrosos, ya que la manera en que se utilizan podría amenazar tu computadora. Estos puertos deben ser cerrados inmediatamente. Aquellos que no estén en uso, también deben estar cerrado, así un cracker tendría menos probabilidades de escanear tu sistema y encontrar vulnerabilidades.