26 febrero, 2016

Ciberataques del futuro: ¿amenazas “tradicionales” o avanzadas?

25 febrero, 2016

Operación Blockbuster: tras los pasos de los responsables del ataque a Sony

25 febrero, 2016

Gestión de identidad y la movilidad empresarial

25 febrero, 2016

WiFi gratis, la mejor estrategia para robar datos

24 febrero, 2016

Locky, nuevo ransomware que secuestra tus archivos

24 febrero, 2016

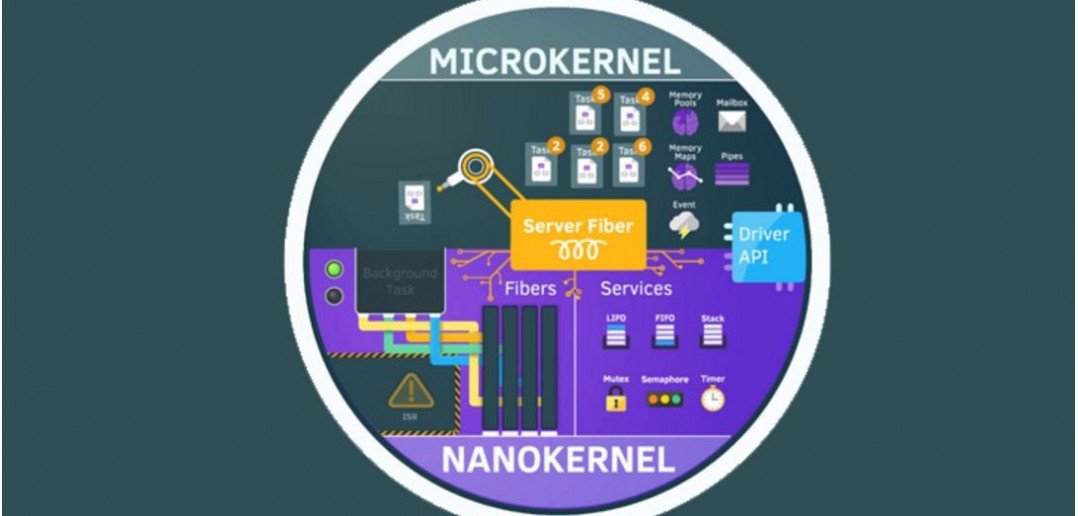

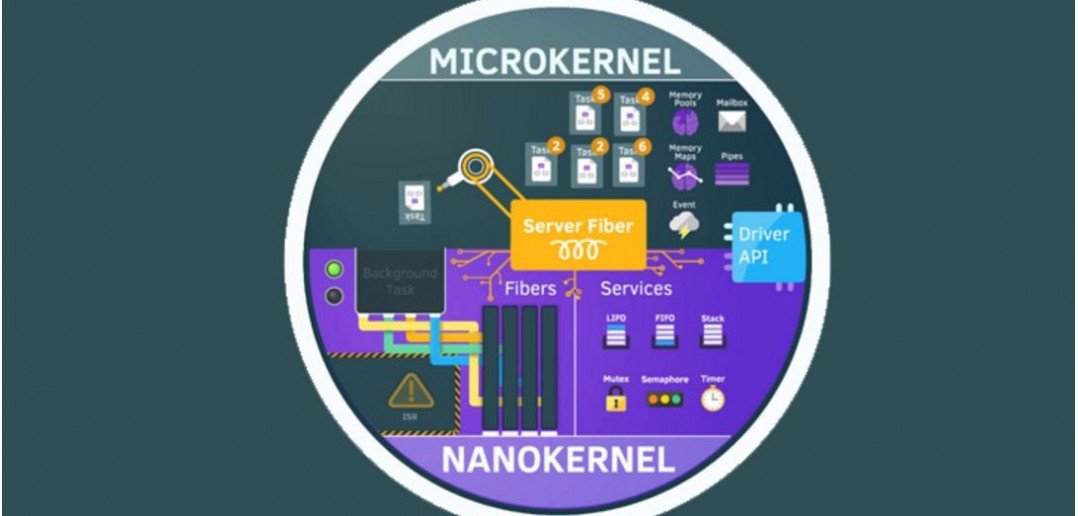

Linux lanza Zephyr, un sistema operativo seguro para IoT

24 febrero, 2016

Linux lanza Zephyr, un sistema operativo seguro para IoT

23 febrero, 2016

Usas WordPress? entonces debes leer esto

23 febrero, 2016

Usas WordPress? entonces debes leer esto

22 febrero, 2016

Atacan la web de Linux Mint y suben un sistema operativo con puertas traseras

16 febrero, 2016

Un ataque con ransomware secuestra el sistema informático de un hospital a cambio de un rescate millonario

26 enero, 2016

España, entre los países europeos con más ordenadores infectados

13 julio, 2015

Ricardo Maté, F5: “un 40% de nuestro negocio es la seguridad”

13 julio, 2015

Tomás Lara, Trend Micro: “aplicamos ciberinteligencia para defender de amenazas que muchas veces no se ven”

13 julio, 2015

Nacho Heras, G Data: “los móviles junto con el factor humano son las principales vulnerabilidades de hoy en día”

1 junio, 2015

Consejos a seguir cuando realices un BackUp.

30 mayo, 2015