19 febrero, 2014

Google busca reemplazar las contraseñas por sonidos.

19 febrero, 2014

OneDrive ya esta aqui

7 febrero, 2014

6 febrero, 2014

3 febrero, 2014

Sistema de impresión que usa agua en vez de tinta.

1 febrero, 2014

Cómo reconocer una aplicación móvil falsa.

31 enero, 2014

Los últimos engaños y estafas en Facebook

31 enero, 2014

Mango busca revitalizar el ecommerce.

31 enero, 2014

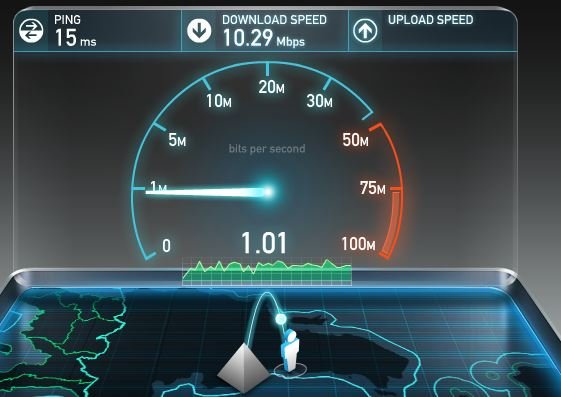

Acceso a Internet en España y Latinoamérica: más que banda ancha, bandaestrecha.

31 enero, 2014

Hackean sitio de Angry Birds

31 enero, 2014

Twitter gana dinero cada vez qué actualizas

30 enero, 2014